https://liquidcapitalcorp.com/wp-content/uploads/2017/07/Auguest-Recent-Deals-French.png

886

943

Liquid Capital

https://liquidcapitalcorp.com/wp-content/uploads/2016/12/Liquid_Capital_Nous_Financons_Votre_Reussite.jpg

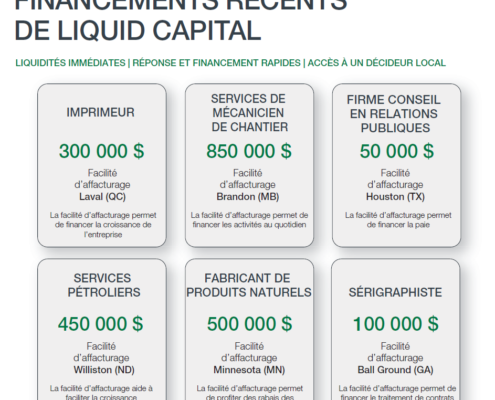

Liquid Capital2017-07-27 09:00:202018-01-15 20:17:15Financements récents – Août 2017

https://liquidcapitalcorp.com/wp-content/uploads/2017/07/Auguest-Recent-Deals-French.png

886

943

Liquid Capital

https://liquidcapitalcorp.com/wp-content/uploads/2016/12/Liquid_Capital_Nous_Financons_Votre_Reussite.jpg

Liquid Capital2017-07-27 09:00:202018-01-15 20:17:15Financements récents – Août 2017 https://liquidcapitalcorp.com/wp-content/uploads/2017/07/Auguest-Recent-Deals-Generic.png

893

947

Liquid Capital

https://liquidcapitalcorp.com/wp-content/uploads/2016/12/Liquid_Capital_Nous_Financons_Votre_Reussite.jpg

Liquid Capital2017-07-26 09:00:552017-07-19 12:18:11Recent Fundings – August 2017

https://liquidcapitalcorp.com/wp-content/uploads/2017/07/Auguest-Recent-Deals-Generic.png

893

947

Liquid Capital

https://liquidcapitalcorp.com/wp-content/uploads/2016/12/Liquid_Capital_Nous_Financons_Votre_Reussite.jpg

Liquid Capital2017-07-26 09:00:552017-07-19 12:18:11Recent Fundings – August 2017

Vos clients sont-ils prémunis contre le piratage?

Dans les nouvelles se rapportant aux cyberattaques, on fait généralement état de grandes sociétés et organisations qui en sont les victimes. Toutefois,…

Are Your Clients Safe from Hackers?

When it comes to cyberattacks, the targets are typically the behemoth companies and organizations you read about in the news. But according to IBM, small and…

Want to Expand Your Social Capital? Do These 3 Things…

1. Say “Hello from the other side!”

Given the reach of today’s digital world, anyone wishing to expand their Social Capital can do it easily just by following…